DETECCIÓN Y PREVENCIÓN DE VISHING: GUÍA PARA MNO, MVNO Y PROVEEDORES IPX

El Vishing, también conocido como phishing de voz, es una amenaza significativa de ciberseguridad, especialmente dentro de la industria de telecomunicaciones, que incluye a los operadores de red móvil (MNO), los operadores móviles virtuales (MVNO) y los proveedores IPX.

El fraude por vishing le cuesta cada año cantidades descomunales a personas y organizaciones. En 2023, más de 56 millones de personas en EE. UU. (aproximadamente el 21 % de la población) perdieron 25,400 millones de dólares en estafas telefónicas. A nivel mundial, se proyecta que el coste anual del cibercrimen, incluido el vishing, alcance 15.6 billones de dólares en 2029.

Para la industria de las telecomunicaciones, que no sólo facilita sino que además depende de la comunicación de voz, implementar estrategias sólidas de detección y prevención de vishing es esencial para mantener la integridad y asegurar su supervivencia a largo plazo.

A diferencia del phishing tradicional, que se basa en la comunicación escrita, el vishing emplea la voz —un método más directo y persuasivo—. El enfoque personal, la inmediatez y la confrontación que caracteriza al phishing de voz suelen presionar a las víctimas para que compartan información sensible con los estafadores.

Además, las técnicas de suplantación de identificación de línea (CLI spoofing) dificultan la identificación del vishing tanto para los operadores de telecomunicaciones como para los clientes. El avance y la adopción generalizada de tecnologías de IA —como la generación de voces deepfake y la clonación de voz— refuerzan aún más la credibilidad de estas estafas de vishing.

Esta erosión de la confianza afecta no solo a los MNO y MVNO, sino a todo el sector de las telecomunicaciones basadas en voz. Los clientes simplemente dejan de responder las llamadas, lo que a su vez provoca un descenso en los ingresos por tráfico de voz.

¿Qué es el Vishing?

El vishing es una forma de ataque de ingeniería social que se lleva a cabo por teléfono, donde los estafadores manipulan a las personas para que compartan información sensible —como credenciales de acceso, datos personales o información financiera— o para que les transfieran dinero.

El phishing de voz puede parecer demasiado sencillo para funcionar, pero sigue creciendo como una amenaza importante tanto para los proveedores de telecomunicaciones como para los usuarios. Los estafadores suelen hacerse pasar por empresas o instituciones legítimas, como bancos o agencias gubernamentales, e incluso pueden fingir ser un familiar angustiado para aprovecharse de las emociones de sus víctimas.

Para que las estafas resulten más convincentes y personalizadas, los estafadores de vishing emplean técnicas cada vez más sofisticadas, incluidas voces deepfake generadas por IA y la clonación de voz. Estos avances han incrementado drásticamente la tasa de éxito de los ataques de vishing, causando más perjuicios tanto a los consumidores como a los operadores de telecomunicaciones.

Para los proveedores de telecomunicaciones, diseñar una estrategia sólida de protección contra el vishing debería ser una prioridad absoluta.

Smishing vs. Vishing

El vishing (phishing de voz) y el smishing (phishing por SMS) son dos tipos de estafas de phishing que comparten objetivos comunes pero difieren en su medio y en sus tácticas:

| Vishing | Smishing | |

|---|---|---|

| Objetivo | Engañar a las personas para que revelen información sensible, transfieran fondos o instalen malware. | Engañar a las personas para que revelen información sensible, transfieran fondos o instalen malware. |

| Medium | Se lleva a cabo mediante llamadas telefónicas, a menudo usando un número falsificado para ocultar el origen de la llamada. | Normalmente implica un enlace URL que conduce a un sitio de phishing, enviado vía SMS. |

| Tácticas | Los atacantes se hacen pasar por entidades de confianza (bancos, proveedores de telecomunicaciones, organismos gubernamentales e incluso familiares). Crean un sentido de urgencia o temor alegando problemas como facturas impagadas o actividad sospechosa en la cuenta. El objetivo de estas llamadas fraudulentas es extraer información sensible, como contraseñas, datos de los medios de pago o códigos de acceso. | Los atacantes envían SMS que aparentan ser legítimos, conteniendo enlaces maliciosos o instrucciones engañosas. Estos mensajes suelen imitar alertas de servicio, notificaciones de entrega de paquetes o promociones, incitando al destinatario a hacer clic en enlaces que redirigen a sitios falsos con apariencia legítima, diseñados para robar datos o instalar malware en los dispositivos. |

| Amenazas específicas para telecomunicaciones | Cuando los usuarios son víctimas de ataques de vishing, los proveedores de telecomunicaciones pueden sufrir daños reputacionales. Los atacantes incluso pueden hacerse pasar por el servicio de atención al cliente o soporte técnico de los operadores móviles (MNO). Los sistemas VoIP comprometidos pueden ser utilizados para lanzar campañas de vishing adicionales, aumentando los riesgos operativos y los costos. Los operadores podrían enfrentar un escrutinio regulatorio y sanciones si no protegen a sus clientes contra ataques de phishing por voz. Además, a medida que la confianza en la comunicación de voz se erosiona, los operadores experimentan una disminución en los ingresos por tráfico de voz. | Las campañas de smishing suelen aprovecharse de la infraestructura de telecomunicaciones al enviar mensajes fraudulentos masivos, lo que puede causar interrupciones en el servicio o multas regulatorias. Los clientes pueden asociar al proveedor de telecomunicaciones con el ataque, dañando la reputación y la confianza en la marca. Los clientes empresariales pueden trasladar sus procedimientos de OTP y 2FA a canales alternativos, lo que conlleva una reducción en los ingresos lucrativos de A2P. |

Las llamadas fraudulentas implican interacción en tiempo real y suelen requerir más recursos por parte de los estafadores, pero también pueden ser más difíciles de identificar a medida que se desarrollan. Por otro lado, el smishing se basa en mensajes masivos y en la acción del usuario, lo que deja más tiempo a las víctimas para evaluar la legitimidad de los mensajes.

Comprender estas diferencias ayuda a diseñar medidas de ciberseguridad específicas y programas de capacitación para proteger su infraestructura.

Tácticas de Vishing: Suplantación de empresas, guiones persuasivos y manipulación emocional

Para engañar a las víctimas, los estafadores a menudo se hacen pasar por organizaciones de renombre, aprovechando la confianza que los objetivos depositan en ellas. Frecuentemente falsean el identificador de llamadas para mostrar el nombre o número de la entidad que pretenden representar.

Por ejemplo, una persona puede recibir una llamada de alguien que dice ser empleado de un banco, advirtiendo de una actividad sospechosa en la cuenta y solicitando datos bancarios o una contraseña de un solo uso. Los estafadores son expertos en hacer que estas situaciones se sientan reales y urgentes, provocando que la víctima entre en pánico y actúe antes de pensar.

Los ataques de vishing están diseñados para aprovechar las emociones y explotar la psicología humana, en particular la tendencia a confiar más en la comunicación de voz que en otros tipos de interacción. Para manipular a sus víctimas, los estafadores suelen usar guiones muy ensayados que generan una sensación de urgencia, miedo o entusiasmo.

Por ejemplo, un estafador podría informar al objetivo de una actividad sospechosa en su cuenta bancaria, alegando que necesita verificar la información personal de inmediato para bloquear accesos no autorizados. O bien, podría emplear una voz clonada para llamar a los padres de alguien, fingiendo estar en una emergencia y necesitando dinero con urgencia.

El objetivo de todo ataque de vishing es siempre ejercer presión o distracción para que la víctima obedezca sin cuestionar la petición.

El papel de la IA y los deepfakes en los ataques de vishing

Con el desarrollo de la IA, los ataques de phishing por voz se están volviendo cada vez más sofisticados: los estafadores pueden ahora crear réplicas idénticas de la voz de cualquier persona, produciendo imitaciones altamente convincentes de individuos de confianza o figuras de autoridad.

Esta técnica no es nueva, pero los avances tecnológicos solo harán que sea más difícil de detectar.

Ya en 2019, los estafadores utilizaron IA para imitar la voz del director ejecutivo de una empresa energética alemana, convenciendo al CEO de su filial en el Reino Unido de transferir 220,000 € a una cuenta bancaria fraudulenta. Más recientemente, un gerente de banco en Hong Kong recibió una videollamada deepfake aparentemente realizada por el director financiero de la compañía, lo que llevó a una transferencia de 25 millones de dólares a los estafadores.

Por qué el vishing depende de la suplantación de CLI

La suplantación de la Identificación de Línea de Llamada (CLI) se usa con frecuencia en las estafas de vishing para manipular el origen percibido de una llamada telefónica. Esto permite a los estafadores falsificar la información de la identificación de la llamada y hacerse pasar por empresas legítimas, instituciones o incluso contactos personales, eludiendo el escepticismo de las víctimas.

La suplantación de CLI es especialmente peligrosa en el fraude por vishing porque rompe la barrera inicial de confianza de las víctimas, haciéndolas aún más susceptibles a la estafa.

Suplantación de números locales, llamadas internacionales y Roaming

Los atacantes pueden falsificar números locales similares al código de área o prefijo del destinatario. Esto se aprovecha de que las personas tienden a confiar más fácilmente en números locales, asumiendo que la llamada podría provenir de un vecino, un negocio local o un servicio comunitario. Para los operadores de telecomunicaciones, este tipo de suplantación puede pasar desapercibido, ya que en el análisis masivo de llamadas aparenta ser menos sospechoso. La suplantación también se utiliza para evitar las tarifas de terminación internacional.

La suplantación de CLI (también conocida como CLI spoofing) a veces se emplea para imitar números internacionales, especialmente cuando se dirigen a empresas que tienen clientes globales. Este tipo de ataque de vishing incrementa los costos para los operadores de telecomunicaciones, ya que las compañías deben gestionar un volumen de llamadas inflado y afrontar el posible abuso de los acuerdos de interconexión.

Identificadores de llamadas alfanuméricos vs. números largos

Los identificadores de llamadas alfanuméricos (en los que el abonado ve en su pantalla, por ejemplo, “Banco Nación” en lugar de un número de teléfono) suelen ser empleados por empresas legítimas para aumentar las probabilidades de contactar realmente con sus clientes. Sin embargo, los atacantes pueden aprovechar la falta de estándares universales para verificar estos identificadores alfanuméricos, especialmente en llamadas internacionales, y falsificarlos para que parezcan provenir de una empresa o institución conocida. ¿El resultado? La confianza en los proveedores de servicios de telecomunicaciones se ve aún más erosionada.

De igual modo, los abonados pueden percibir como más auténticos los números largos falsificados (por ejemplo, en un formato de 10 dígitos), aunque éstos también eluden los mecanismos básicos de detección de fraude.

La creciente facilidad de suplantación en SIP y VoLTE

El SIP (Siglas en inglés que significa Protocolo de Inicio de Sesión), que se utiliza ampliamente para VoIP, carece de mecanismos de autenticación de CLI inherentes, lo que lo hace particularmente vulnerable a la suplantación. Los atacantes pueden manipular fácilmente las cabeceras para falsificar la información de la persona que se comunica al realizar llamadas fraudulentas.

Y, aunque VoLTE ofrece mejor calidad de llamada y eficiencia, depende del SIP para establecer la llamada, lo que significa que también es especialmente vulnerable a la suplantación. Las herramientas de suplantación son ahora más accesibles, lo que permite incluso a atacantes con pocas habilidades dirigirse a redes VoLTE sin conocimientos específicos de telecomunicaciones ni acceso especializado.

Por lo tanto, los operadores de telecomunicaciones que implementan sistemas SIP y VoLTE se enfrentan a un doble desafío: garantizar que sus sistemas e infraestructuras (por ejemplo, 5G) sean escalables y puedan desplegarse rápidamente, e incorporar marcos de autenticación de CLI como Secure Telephone Identity Revisited (STIR) y Signature-based Handling of Asserted Information Using toKENs (SHAKEN).

Los ataques de vishing más famosos y sus consecuencias

Veamos dos incidentes destacados de phishing telefónico que han afectado de forma significativa a las organizaciones víctimas.

Los sofisticados métodos de fraude mediante vishing que los ciberdelincuentes emplearon en estos ejemplos ponen de relieve la magnitud del problema y las profundas consecuencias de estas brechas de seguridad para las organizaciones y el sector.

Ciberataque a MGM Resorts (11 de septiembre de 2023)

El 11 de septiembre de 2023, MGM Resorts fue víctima de un devastador ciberataque implementado mediante vishing, que afectó gravemente sus operaciones comerciales. El ataque de phishing de voz se anunció inicialmente en X (También conocido como Twitter), donde se informó que la mayoría de los sistemas de MGM Resorts habían sido comprometidos.

Los efectos de esta estafa telefónica fueron enormes: los clientes comenzaron a experimentar desde fallos en las máquinas tragamonedas y errores en el sistema de reservas en línea, hasta problemas de las llaves digitales en varias propiedades de MGM en Las Vegas. Como consecuencia, los huéspedes no pudieron acceder a las instalaciones ni efectuar pagos con tarjeta, y todos los datos personales almacenados por la compañía quedaron en riesgo.

Para llevar a cabo este ataque de vishing, la banda de ransomware ALPHV —también conocida como BlackCat o Scattered Spider— identificó a un empleado de MGM Resorts a través de LinkedIn y luego utilizó vishing y técnicas de ingeniería social para obtener acceso a los sistemas informáticos de la empresa. El incidente provocó importantes repercusiones financieras, incluida una caída del 6 % en el precio de las acciones de MGM.

Ataque de spear phishing a Retool (29 de agosto de 2023)

La empresa desarrolladora Retool anunció una brecha de datos provocada por un ataque de vishing dirigido a uno de sus empleados, lo que afectó a 27 clientes en la nube. Curiosamente, el ataque comenzó con phishing vía SMS, utilizando la cobertura de servicios sanitarios como pretexto para la interacción. El método de ataque, de gran complejidad, culminó en una llamada de vishing, en la que el atacante empleó tecnología deepfake para suplantar la voz de un miembro del personal de sistemas de la empresa.

La llamada de la estafa de vishing terminó con la toma de control de la cuenta de un empleado de Retool. Se vieron comprometidos los sistemas internos de administración de la compañía, lo que permitió a los atacantes obtener datos valiosos y sensibles.

Como respuesta, Retool desactivó todas las sesiones internas autenticadas y bloqueó todas las cuentas afectadas.

Tácticas de vishing empleadas en estos casos

Estas campañas de amplia repercusión ponen de manifiesto cómo han evolucionado las técnicas de vishing, por ejemplo:”

- Spear phishing: Ataques dirigidos a individuos concretos mediante SMS o correo electrónico, antes de escalar a llamadas de vishing.

- Estafas de suplantación de identidad: Los delincuentes se hicieron pasar por personal del sector de sistemas de la empresa, en quienes confiaban, para manipular a las víctimas y lograr que revelaran sus credenciales.

- Vishing potenciado por deepfake: Voces generadas por IA que hicieron que las llamadas fraudulentas resultaran mucho más creíbles.

- Ingeniería social vía LinkedIn y datos públicos: Los atacantes investigaron los roles y responsabilidades de sus objetivos antes de dirigirse a ellos.

- Fraude en varias etapas: Primero emplearon phishing por SMS (smishing) y, a continuación, realizaron las llamadas de vishing.

Este tipo de fraude vishing se aprovecha de vulnerabilidades técnicas, de la falta de concienciación del personal y de nuestra tendencia a confiar en las personas y las voces que creemos conocer, y puede causar daños significativos e irreversibles.

El costo real del vishing y el fraude de voz

El vishing, o phishing por voz, ocasiona enormes daños financieros, reputacionales y operativos en todo el ecosistema de las telecomunicaciones, y afecta a todos: suscriptores, empresas y operadores de red.

Es difícil estimar el coste global total del vishing, pero disponemos de varios indicadores que nos ayudan a comprender la gravedad del problema:

A nivel mundial, las estafas y el fraude de identidad han costado a las víctimas 1,026 billones de dólares al año (GASA 2023). Para las compañías de telecomunicaciones, las pérdidas relacionadas con el fraude en 2023 se estiman en 38.95 mil millones de dólares.

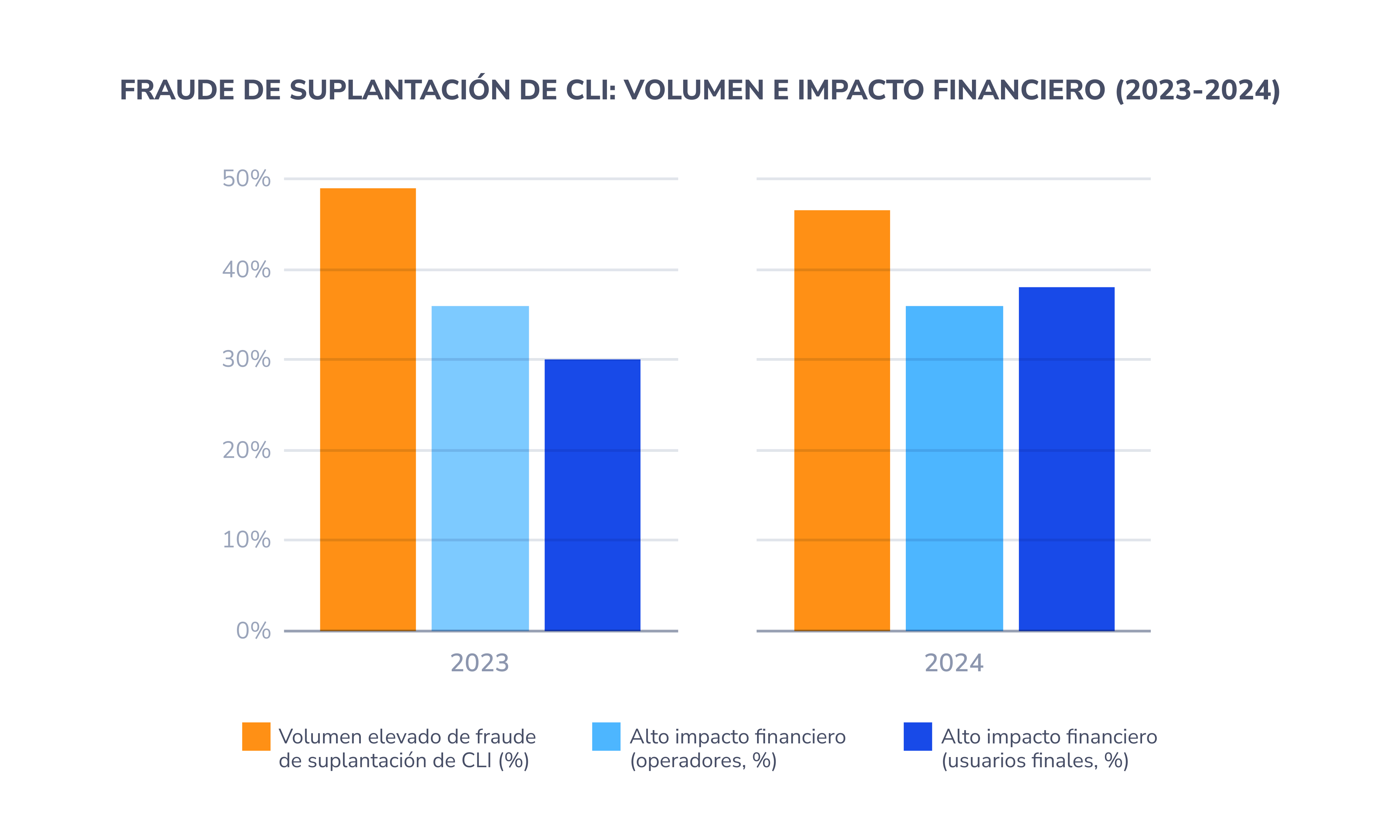

Una parte significativa del fraude en telecomunicaciones proviene de estafas telefónicas, que se han vuelto más sofisticadas y extendidas. El spoofing de identificador de llamada (CLI) supuso más de 2.6 mil millones de dólares en pérdidas en 2021, según datos de la Communications Fraud Control Association (CFCA).

Según el informe State of Vishing de 2023 creado por Social Engineer LLC, la pérdida financiera total por estafas telefónicas de suplantación en EE. UU. fue de 1.2 mil millones de dólares en ese año, y entre 2020 y 2022 el 39 % de las llamadas de vishing derivaron en una filtración de datos. La Consumer Sentinel Network (CSN), base de datos segura en línea gestionada por la Federal Trade Commission (FTC) de EE. UU., reportó más de 850,000 estafas de suplantación en 2023 solamente.

Según un informe reciente de Juniper Research, se proyectó que los suscriptores móviles de todo el mundo perderían 58 mil millones de dólares por robollamadas fraudulentas en 2023. Además, las estafas Wangiri, que engañan a las víctimas para que devuelvan llamadas internacionales costosas, generaron pérdidas por 2.23 mil millones de dólares en 2021, según la encuesta Global Fraud Loss Survey 2021 de la CFCA.

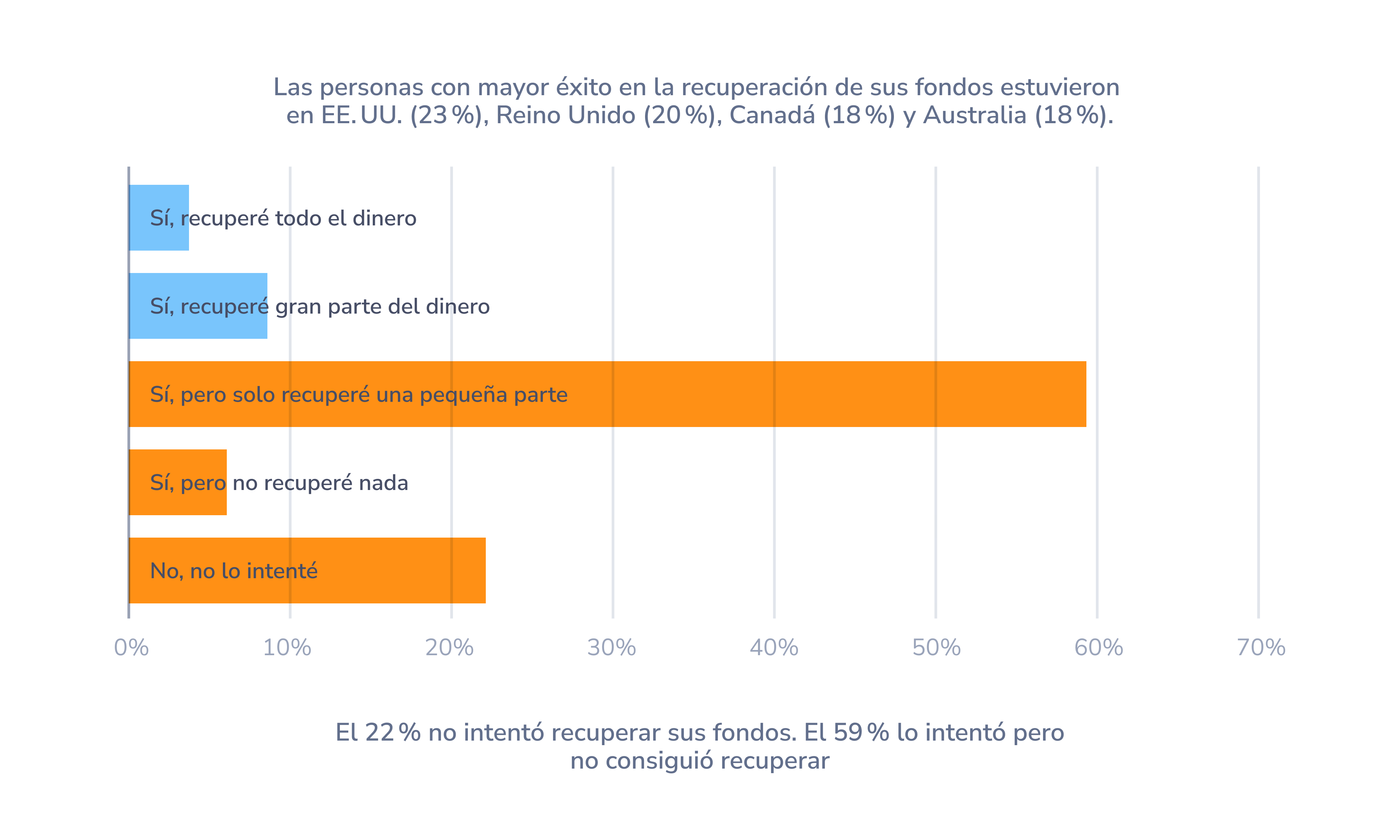

Sin embargo, estos ataques causan algo más que un daño económico: también erosionan la confianza de los consumidores. Para los operadores de telecomunicaciones, esta falta de confianza impacta directamente en los ingresos. Los suscriptores desconfiados empiezan a evitar contestar llamadas o a interactuar con servicios basados en voz. De hecho, el 25.5 % de la población mundial ha sufrido pérdidas financieras por estafas o fraude de identidad, por lo que la confianza en la comunicación por voz probablemente esté en mínimos históricos.

Está claro que las llamadas de phishing representan un problema de gran magnitud para los operadores de telecomunicaciones de todo el mundo. El fraude de vishing se ha convertido en una epidemia global que cuesta miles de millones y socava la confianza en los sistemas de comunicación críticos. Por tanto, abordar este problema no se trata únicamente de reducir las pérdidas de las empresas de telecomunicaciones y de los usuarios, sino también de restaurar la confianza de los clientes en la infraestructura de telecomunicaciones y en los servicios basados en la voz.

Otros tipos de fraude de voz

El fraude de voz adopta muchas formas, cada una diseñada para explotar vulnerabilidades específicas en el ecosistema de las telecomunicaciones, desde las estructuras tarifarias hasta los acuerdos de interconexión y la confianza del cliente.

El efecto acumulado incluye pérdida de ingresos, ineficiencias en la red y deterioro de la confianza de los suscriptores. Abordar estas amenazas requiere sistemas avanzados de detección de fraude, monitorización de tráfico en tiempo real, estrategias de prevención de vishing para clientes y esfuerzos colaborativos entre operadores móviles (MNO), reguladores y empresas.

A continuación, vamos a ver los tipos de fraude de voz y llamadas fraudulentas que usted debe conocer:

Robollamadas y llamadas spam

Las robollamadas o llamadas spam, también conocidas como llamadas automáticas, consisten en grandes volúmenes de llamadas automatizadas, a menudo con mensajes pregrabados, cuyo objetivo es estafar, defraudar o acosar a los suscriptores. De manera similar al vishing, los estafadores pueden usar robollamadas para hacerse pasar por bancos o agencias gubernamentales, presionando a las víctimas para que revelen información sensible.

Estas llamadas deterioran la experiencia del usuario, aumentan las quejas de los clientes y contribuyen a una creciente desconfianza en los servicios de voz, lo que, de nuevo, reduce el tráfico de llamadas en general.

IRSF y Wangiri

En el IRSF (siglas en inglés para fraude internacional de participación en los ingresos), los atacantes generan llamadas fraudulentas a números internacionales de tarificación adicional que controlan, inflando el tráfico para obtener ingresos por las tarifas de terminación.

Como resultado, los operadores móviles (MNO) pueden afrontar costes de terminación muy elevados y, a menudo, no logran recuperarlos.

En el fraude Wangiri, los atacantes realizan llamadas breves para engañar a los usuarios y que devuelvan la llamada a números de tarificación adicional. Esto provoca cargos inesperados para los suscriptores, mientras que los MNO deben gestionar disputas y asumir costes operativos.

Descubra más sobre cómo funcionan las estafas Wangiri y cómo prevenirlas en nuestro artículo, Prevención y detección del fraude Wangiri.

Short Stopping, Arbitrage, Call Stretching y Hijacking

Short stopping consiste en terminar el tráfico en un destino intermedio en lugar del previsto, lo que permite a los estafadores quedarse con la diferencia de las tarifas de terminación. ¿Necesita más información sobre el fraude de short stopping? El artículo de AB Handshake, Qué es el fraude de Short Stopping, explica sus efectos en los operadores de telecomunicaciones y ofrece estrategias de prevención.

Call stretching se refiere a la práctica de alargar artificialmente la duración de las llamadas para aumentar los ingresos por facturación. Lea más sobre este tipo de fraude y técnicas de mitigación en el artículo de AB Handshake, Call Stretching & Short Stopping.

El “arbitrage fraud” (Fraude de arbitraje) implica que los estafadores explotan incoherencias en las tarifas de enrutamiento de llamadas para generar ingresos ilegítimos al redirigir el tráfico por canales más baratos.

Fraude de SIM Box

Se insertan tarjetas SIM destinadas al uso personal o regional en dispositivos (SIM boxes) para realizar llamadas internacionales como si fueran locales, eludiendo las tarifas oficiales de interconexión.

Los MNO pierden ingresos por terminación y, paralelamente, enfrentan una mayor congestión de la red. Además, los suscriptores pueden experimentar mala calidad de llamada o interrupciones del servicio.

Consulte el artículo Que es el fraude de bypass de interconexión y SIM Box para más información sobre este tipo de fraude y estrategias de prevención.

VoIP y OTT Bypass

En este tipo de fraude, el tráfico de voz se enruta a través de servicios VoIP o aplicaciones OTT (over-the-top) para evitar las tarifas de interconexión. Esto supone que los MNO dejan de percibir los ingresos tradicionales por terminación.

La creciente adopción de servicios OTT desvía aún más el tráfico de los canales de voz gestionados por los operadores.

Fraude PBX (Dial-Through Fraud)

El fraude PBX consiste en explotar vulnerabilidades en centrales telefónicas privadas (PBX) para generar llamadas no autorizadas, generalmente a números internacionales de tarificación adicional.

Como resultado, las empresas reciben facturas telefónicas muy elevadas, mientras que los MNO deben gestionar las reclamaciones y disputas de los clientes.

Wangiri 2.0

Es una versión evolucionada de la estafa Wangiri tradicional, dirigida a empresas. En Wangiri 2.0, los estafadores engañan a los empleados para que devuelvan llamadas a números de tarificación adicional o generan llamadas perdidas falsas que parecen provenir de proveedores o socios.

Flash Calls

Las flash calls no son fraudulentas en sí mismas, pero eluden el ecosistema de mensajería A2P por SMS, reduciendo los ingresos por mensajería A2P para los operadores. Presentadas como alternativa al SMS, las empresas envían una llamada de duración cero para autenticar usuarios en lugar de usar SMS para contraseñas de un solo uso (OTP). Con frecuencia, las flash calls emplean números suplantados, aunque también pueden usar rangos de números legítimos.

Regulaciones sobre fraude de voz

Gobiernos de todo el mundo han implementado distintas medidas para combatir el fraude de voz y las llamadas engañosas. En esta sección revisaremos algunas de estas regulaciones y su impacto en el sector de las telecomunicaciones.

¿Es legal el spoofing? Regulaciones en distintos países

La suplantación de la identificación de llamadas (“caller ID spoofing”) consiste en falsificar deliberadamente la información que se muestra al receptor para ocultar la verdadera identidad del emisor. Aunque suele asociarse a actividades fraudulentas, también tiene usos legítimos. Por ejemplo, las empresas pueden mostrar su número gratuito o un número central de devolución de llamada para garantizar coherencia y reconocimiento por parte de sus clientes.

En los Estados Unidos, en base a la Truth in Caller ID Act, está prohibido transmitir información de identificación de llamada engañosa o inexacta con la intención de defraudar, causar daño o obtener indebidamente algo de valor.

En Canadá, por lo general, la suplantación de caller ID no es algo ilegal, salvo que se realice con intención de defraudar o causar perjuicio. Además, está prohibido que los telemarketers usen identificaciones de llamada engañosas.

En Australia, la Telecommunications Act de 1997 exige que la información de caller ID no sea engañosa ni inexacta. La Australian Communications and Media Authority (ACMA) supervisa el cumplimiento y puede imponer sanciones por infracciones.

La Estrategia contra el Fraude de 2023 del Gobierno británico busca combatir el fraude en su origen y perseguir a estafadores a nivel internacional. La creación de la National Fraud Squad es un paso importante para ofrecer mejor apoyo a las víctimas y capturar a los defraudadores.

Creciente presión regulatoria sobre los operadores de telecomunicaciones

Los gobiernos y organismos reguladores están intensificando la presión sobre los operadores de telecomunicaciones para que frenen el fraude de voz.

En muchos países, los operadores móviles (MNOs) se enfrentan a multas elevadas si no protegen a sus clientes de estafas telefónicas y ataques de vishing. Por ejemplo, en el Reino Unido, las compañías de telecomunicaciones pueden ser sancionadas con hasta el 10 % de sus ingresos si no protegen adecuadamente a sus usuarios frente al cibercrimen.

Los operadores de telecomunicaciones en EE. UU. y Canadá también están obligados a adoptar STIR/SHAKEN para autenticar las identificaciones de llamadas, y su incumplimiento conlleva duras sanciones. Este es un paso importante para autenticar y validar las llamadas de voz y ha reducido significativamente el spam y el fraude; sin embargo, lograr una adopción efectiva del protocolo resultó ser bastante desafiante.

Soluciones actuales para el spoofing y el vishing: desafíos y limitaciones

Para combatir el fraude de suplantación de identidad (spoofing) y las estafas por voz (vishing), los proveedores de telecomunicaciones y los fabricantes de tecnología han implementado varias soluciones. Sin embargo, estas herramientas afrontan desafíos que limitan su efectividad.

1. Educación al consumidor

Bancos y gobiernos impulsan campañas de concientización para enseñar a los usuarios a identificar señales de alerta, como solicitudes inusuales, números desconocidos o situaciones en las que el llamante genera sensación de urgencia o miedo.

El desafío: La educación del consumidor tiene un impacto limitado, pues depende de que cada persona reconozca y reaccione ante la amenaza.

Muchos usuarios desconocen estas campañas o no logran aplicar lo aprendido bajo presión, por lo que no ha sido suficiente para reducir el fraude de forma significativa.

2. Aplicaciones de detección

Apps móviles como Hiya y Truecaller identifican y bloquean llamadas fraudulentas basándose en bases de datos de usuarios que reportan números sospechosos.

El desafío: Las aplicaciones de detección dependen en gran medida de la participación de los consumidores, pues sus bases de datos se nutren de los reportes de los propios usuarios. Además, muchas estafas provienen de números que aparentan ser legítimos, lo que dificulta bloquearlos de forma preventiva.

Asimismo, los usuarios deben instalar y mantener activamente estas apps, algo que no todos están dispuestos a hacer, y muchos ni siquiera saben que existen estas herramientas.

3. Registros de números verificados

Los registros de llamadas son bases de datos utilizadas para verificar la autenticidad de los números telefónicos. Estos registros permiten que proveedores de telecomunicaciones y empresas inscriban sus números, facilitando la identificación de llamadas legítimas y diferenciándolas de las fraudulentas. La idea es que los números verificados generen un mayor nivel de confianza, reduciendo la probabilidad de que llamadas suplantadas lleguen al usuario final.

El desafío: Los registros confirman la veracidad de los números inscritos, pero no impiden el spoofing, pues los estafadores aún pueden hacerse pasar por esos mismos números. Su eficacia depende de una adopción masiva; muchas empresas no se registran, dejando huecos en la protección. Además, los cambios frecuentes de numeración dificultan las actualizaciones en tiempo real, limitando su capacidad para frenar el vishing y el spoofing.

4. STIR/SHAKEN

STIR/SHAKEN es un marco de autenticación de llamadas diseñado para combatir el spoofing mediante la verificación de la información del identificador de llamadas a nivel de red. Funciona añadiendo un certificado digital de confianza a los metadatos de la llamada, de modo que las llamadas provenientes de números registrados puedan reconocerse como legítimas. Este sistema resulta especialmente eficaz para reducir el “neighbor spoofing” y otras manipulaciones del ID de llamada dentro de las redes que lo han implementado.

El desafío: STIR/SHAKEN no está adoptado a nivel mundial, por lo que las llamadas fraudulentas que provienen fuera de EE. UU. y Canadá quedan sin control. Sus altos costes de implementación lo hacen poco accesible para muchos operadores, y no puede impedir la suplantación de números válidos ni el fraude vía VoIP, por lo que es necesario complementarlo con otros sistemas de detección.

5. Validación e inteligencia de números

Las herramientas de validación de números usan datos en tiempo real para evaluar la legitimidad de los números entrantes. Analizan el historial de llamadas, el origen geográfico y patrones de uso para detectar anomalías que puedan indicar fraude.

El desafío: Estos servicios solo detectan llamadas que usan números falsos, pero pasan por alto la mayoría de los ataques de vishing, que emplean números legítimos suplantados. De hecho, alrededor del 75 % de las llamadas fraudulentas usan números auténticos y no son señaladas por estos sistemas.

6. Etiquetado de Spam

Las soluciones de etiquetado de spam emplean análisis de datos para marcar en la pantalla del identificador aquellas llamadas que consideran sospechosas, por ejemplo como “Llamada posiblemente spam”. Esto ofrece a los usuarios un modo sencillo de filtrar las llamadas de riesgo.

El desafío: A menudo genera un exceso de falsos positivos, etiquetando como spam demasiadas llamadas legítimas. Por otro lado, muchos sistemas no detectan el spoofing de números válidos; al no marcarlas, pueden aumentar la sensación de legitimidad de la llamada.

Esto provoca que los usuarios ignoren las advertencias o adopten la política de “nunca contestar”, lo cual perjudica a empresas que dependen de la comunicación telefónica y reduce los ingresos por tráfico de voz.

7. Firewalls de señalización y SBCs (Session Border Controllers)

Los firewalls de señalización y los SBC monitorizan los protocolos de señalización para detectar y bloquear actividades sospechosas a nivel de red. Proporcionan protección en tiempo real filtrando el tráfico que no cumple reglas predefinidas o que supera ciertos umbrales de volumen.

El desafío: Suelen basarse en reglas reactivas en lugar de en detección proactiva. Rara vez incorporan análisis de patrones sofisticados de fraude o intentos de spoofing, por lo que no detienen eficazmente muchos tipos de ataques de voz. Además, esas reglas tienden a sobreadaptarse, bloqueando llamadas legítimas y provocando interrupciones de servicio y pérdidas de ingresos por menor volumen de tráfico.

Según el CFCA Global Fraud Loss Report de 2023, entre el 23 % y el 25 % de las llamadas son marcadas erróneamente como fraudulentas.

Cómo Prevenir el Fraude de Voz y el Spoofing

Entonces, ¿cómo se puede prevenir el vishing?

Los proveedores de servicios de comunicación (CSPs) pueden dar varios pasos para abordar el problema del fraude de voz, el spoofing y el vishing.

Aplicar filtros de sentido común, reglas y pautas de la GSMA

Primero, implemente filtros básicos basados en sentido común, usando las pautas de la GSMA como referencia.

Esta estrategia ayuda a identificar y bloquear actividades sospechosas, definiendo reglas claras para marcar comportamientos anómalos, como identificador de llamada incongruente, duraciones de llamada irreales o patrones de llamada inusuales. Proporciona una capa inicial de detección de fraude y reduce los intentos más evidentes, aunque no cubre todos los casos.

Usar una plataforma nacional antifraude

Un enfoque nacional para prevenir el vishing centraliza los esfuerzos para asegurar el tráfico de voz, fomentando el apoyo inter-operador y la colaboración entre los distintos actores.

La National Anti-Fraud Platform (Plataforma nacional antifraude) de AB Handshake ofrece un marco para que gobiernos, empresas y operadores locales trabajen juntos en la prevención del fraude por suplantación de voz y SMS.

La plataforma se integra con infraestructuras de telecomunicaciones existentes y permite la validación de llamadas en tiempo real comparando datos de la red de origen y la de destino. El análisis de comportamiento del tráfico de voz protege adicionalmente a usuarios y operadores contra fraudes internacionales y mayoristas que no dependen del spoofing.

Al abordar la actividad fraudulenta a nivel nacional, el sistema protege no solo a usuarios individuales, sino también a sectores críticos como gobierno, finanzas y salud.

IA entrenada con grandes conjuntos de datos de telecomunicaciones

La inteligencia artificial es una herramienta eficaz para identificar fraudes simples y sofisticados con alta precisión. Los sistemas de IA entrenados con grandes volúmenes de datos pueden reconocer nuevos patrones de fraude, anticipar métodos de ataque y detectar anomalías en tiempo real. La IA avanzada reduce los falsos positivos y mejora la exactitud de la detección, permitiendo adelantarse a los defraudadores y maximizar la calidad del servicio.

El AI Shield de AB Handshake ayuda a los operadores a reducir las pérdidas directas por fraude. Esta solución detecta y bloquea todos los principales tipos de ataques de fraude de voz con una precisión del 99,995 %, eliminando pérdidas directas, operativas y de reputación.

Validación de llamadas (verificación de terminaciones A y B)

La tecnología de validación de llamadas de AB Handshake ofrece un proceso de verificación seguro y transparente para cada evento de llamada, usando una consulta fuera de banda para validar de extremo a extremo.

Este proceso valida tanto el número que llama como el que recibe (números A y B), mediante un “apretón de manos” virtual que verifica cada llamada.

Este método es esencial para prevenir con éxito el spoofing de CLI y una variedad de otras tácticas de fraude, incluyendo el vishing. La validación de llamadas protege a consumidores, empresas y operadores, restaurando la confianza en la comunicación de voz.

Por qué los CSPs deben combatir el vishing y el fraude de voz

Los operadores de red juegan un papel central en la lucha contra el fraude de voz para proteger a sus suscriptores y mantener la integridad de sus redes. Existen varias razones clave:

Mejorar la QoS y la experiencia del suscriptor.

Eliminar el fraude de voz mejora la experiencia del usuario y restaura la confianza en los servicios de voz. Al reducir el spam y los intentos de vishing, los proveedores pueden ofrecer comunicaciones fiables y de confianza, aumentando la satisfacción del cliente con el tiempo.

Restaurar la confianza en el canal de voz.

El vishing y el spoofing han erosionado la confianza pública en las llamadas de voz; hoy muchos usuarios ya no contestan números desconocidos. Una prevención eficaz ayuda a recuperar su confianza y anima a que vuelvan a confiar en los servicios de voz, incrementando el tráfico de llamadas y los ingresos.

Proteger a las empresas con servicios de valor añadido (VAS).

El fraude suele dirigirse a negocios mediante esquemas como hackeo de PBX y suplantación de identidad. Al ofrecer prevención avanzada como parte de sus VAS, los CSPs pueden salvaguardar a sus clientes empresariales, que son una parte importante de su base de suscriptores.

Fortalecer la confianza del suscriptor y proteger la integridad de la infraestructura.

Los CSPs están en una posición única para combatir el fraude de voz gracias a su acceso a los datos de señalización de llamadas y sus plataformas de interconexión, así como a su control sobre la infraestructura de red. Pueden implementar medidas de prevención, como validación de llamadas y monitoreo de tráfico, directamente en sus redes.

Hemos desarrollado las soluciones de AB Handshake para satisfacer los requisitos específicos de MNOs, MVNOs e IPX, ayudando a combatir los ataques de vishing y restaurar la integridad de tu infraestructura, además de fortalecer la confianza de tus suscriptores en las comunicaciones y servicios de voz.